SEGURIDAD, PRIVACIDAD Y MEDIDAS DE PREVENCIÓN.

Los servicios financieros a nivel mundial son los más atacados en Internet, ya que en 2008 este sector estuvo presente en 76% de los señuelos utilizados por los "hackers", desde el 52% de un año antes, según un estudio de la firma de software de infraestructura Symantec.

A partir de los datos robados en línea durante el año pasado, la venta de información de tarjetas de crédito tuvo una tendencia al alza de 21% a 32%; mientras que la comercialización de cuentas de banco también se incrementó de un 17% a un 19%, de acuerdo a datos de la empresa de seguridad en línea.

Microsoft da 10 consejos para evitar ser víctima de los cibercriminales en la red:

- No reveles información personal por Internet. Establece restricciones a tu información personal en sitios de redes sociales.

- Llena con cuidado formularios de registro. Cerciórate de que estás llenando ligas de empresas conocidas y confiables.

- Evita sitios que muestren violencia y/o pornografía, pueden ser de alto riesgo.

- No te conectes a sitios de descarga de música gratuita. Además de infringir leyes de autor, esto puede dañar tu computadora.

- Actualiza de forma periódica tu sistema operativo.

- Cambia claves y contraseñas con frecuencia.

- Respalda tu información y utiliza contraseñas robustas.

- Al descargar programas desconocidos, revisa que tengan licencias. Bajar software accidentalmente puede instalar en su computadora virus informáticos.

- No compartas información personal de tus contactos con otras personas en Internet, atenta contra tu seguridad y la de ellos.

- No concretes citas con "amigos" virtuales, generalmente son desconocidos.

La privacidad de la información en general en el Internet Es muy importante que pongamos atención a qué tipo de páginas consultamos y damos alguna contraseña o información personal, ya que esta información puede ser jaqueada y utilizada de mala manera. Por eso es importante que tengamos cuidado nosotros los usuarios.

La privacidad de la información en general en el Internet Es muy importante que pongamos atención a qué tipo de páginas consultamos y damos alguna contraseña o información personal, ya que esta información puede ser jaqueada y utilizada de mala manera. Por eso es importante que tengamos cuidado nosotros los usuarios.

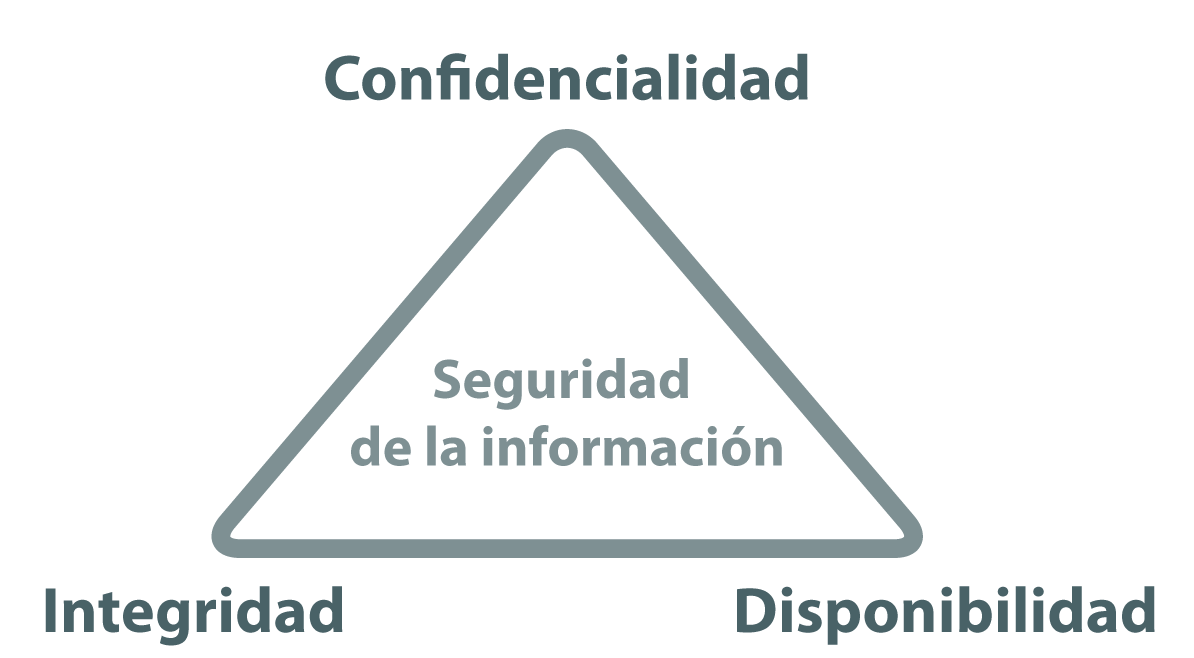

La privacidad en Internet se refiere a controlar quien puede tener acceso a la información que posee un determinado usuario que se conecta a Internet, también es el ámbito de la vida que se desarrolla en un espacio reservado en la que una persona tiene derecho a proteger de intromisiones para que permanezca confidencial.

- Perdida de privacidad

Escucha o rastreo de puertos (scanning) Por medio de una serie de programas es posible analizar el estado de los puertos, pero también son utilizados por usuarios que pretenden amenazar la integridad del ordenador o de la red. Para ello buscan canales de comunicación y guardan la información de aquellos

- Husmear (sniffing)

Existen redes que no pueden impedir que se realice una intercepción pasiva del tráfico de la red. Los sniffers actúan sobre la tarjeta de red del computador, desactivando el filtro que verifica las direcciones.

- Cookies

Son unos archivos que almacenan la información sobre un usuario que acceda a Internet Esta información es un ataque de la privacidad del usuario ya que contiene la dirección ID.

- Insectos en la web

Es un pequeño archivo de imagen con formato GIF que pueden ser incrustados en una página web o en un correo con formato HTML.

- Software de espionaje

Se utiliza para referirse a diversos tipos de programas que pueden rastrear las actividades del usuario de un ordenador.

- Robo de identidad Se produce cuando una persona realiza una suplantación de identidad con el objeto de realizar fraudes o tareas de espionaje. Estafa Informática (PHISHING) Es un tipo de delito informático, que se comete al obtener información confidencial. El estafador se hace pasar por una empresa de confianza con una aparente comunicación oficial electrónica. Los trucos más usados son:

- Escribir de manera incorrecta las URL.

- Empleo de subdominios.

- Alterar la barra de direcciones.

- Los cortafuegos

- Los IDS

- Antivirus + antispyware

De esta forma, evitaremos que nos manden troyanos o spyware que, a su vez envíen información confidencial.

Actualizaciones del sistema operativo y del navegador Es conveniente mantener actualizados, nuestro sistema operativo y nuestro navegador. Así podemos evitar que, alguien se apodere de nuestro ordenador.

- Envío de correos electrónicos

Es conveniente disponer de filtros de spam, que pueden realizarse configurando los programas de correo, o bien por medio de programas específicos antispam.